Hillstone Networks Seria E-PRO to UTM, który w odniesieniu do swoich poprzedników serii E został zoptymalizowany w celu podniesienia wydajności. Inżynierowie firmy Hillstone zwiększyli całkowitą wydajność platformy nawet 4 krotnie w stosunku do poprzednika. Dzięki temu masz do swojej dyspozycji wyjątkowo silną jednostkę ochrony brzegu sieci. Wszystkie modele UTM Hillstone E-Pro posiadają szereg systemów bezpieczeństwa od silnika Antywirusowego, Sandboxa po system wykrywania podatności oraz intruzów IPS znajdziesz też szczegółową ochronę serwerów WAF(web aplication firewall). Cenionym modułem jest też Botnet C&C Prevention, pozwala on na wykrycie komunikacji pomiędzy zainfekowaną maszyną a hackerem. NGFW Hillstone potrafią też rozszyfrowywać ruch SSL Inspection. Dodatkowo UTMy posiadają moduły zwiększające zarządzanie użytkownikiem oraz kontroli treści takie jak WEB-Filter, DIP (deep inspection packet) głęboka analiza aplikacji. Next Generations Firewall Umożliwiają też pracę zdalną za pomocą tuneli VPN SSL

Hillstone E-1600 PRO

Przepustowość Firewall – 4,7 Gbps

Przepustowość IPSec – 850 Mbps

Przepustowość Antywirusa – 890 Mbps

Przepustowość IPS – 1 200 Mbps

Przepustowość NGFW* – 470 Mbps

Maksymalna ilość sesji – 200 000

Hillstone E-1600WP PRO

Przepustowość Firewall – 4,7 Gbps

Przepustowość IPSec – 850 Mbps

Przepustowość Antywirusa – 890 Mbps

Przepustowość IPS – 1 200 Mbps

Przepustowość NGFW* – 470 Mbps

Maksymalna ilość sesji – 200 000

Hillstone E-1700 PRO

Przepustowość Firewall – 4,75 Gbps

Przepustowość IPSec – 850 Mbps

Przepustowość Antywirusa – 890 Mbps

Przepustowość IPS – 1 200 Mbps

Przepustowość NGFW* – 470 Mbps

Maksymalna ilość sesji – 600 000

Hillstone E-2800 PRO

Przepustowość Firewall – 8 Gbps

Przepustowość IPSec – 3 Gbps

Przepustowość Antywirusa – 2,1 Gbps

Przepustowość IPS – 3,3 Gbps

Przepustowość NGFW* – 1,25 Gbps

Maksymalna ilość sesji – 1 000 000

Modele na zamówienie

Hillstone E-3662P, E-3668P PRO

Przepustowość Firewall – 10 Gbps

Przepustowość IPSec – 3 Gbps

Przepustowość Antywirusa – 2,1 Gbps

Przepustowość IPS – 3,3 Gbps

Przepustowość IMIX** – 5,3 Gbps

Maksymalna ilość sesji – 3 000 000

Hillstone E-3960P, E-3968P PRO

Przepustowość Firewall – 10 Gbps

Przepustowość IPSec – 4 Gbps

Przepustowość Antywirusa – 2,2 Gbps

Przepustowość IPS – 3,9 Gbps

Przepustowość IMIX** – 7 Gbps

Maksymalna ilość sesji – 3 200 000

Hillstone E-5260P, E-5268P PRO

Przepustowość Firewall – 20 Gbps

Przepustowość IPSec – 8,4 Gbps

Przepustowość Antywirusa – 4,9 Gbps

Przepustowość IPS – 9,3 Gbps

Przepustowość IMIX** – 15,5 Gbps

Maksymalna ilość sesji – 6 000 000

Hillstone E-5760P, E-5960P PRO

Przepustowość Firewall – 40 Gbps

Przepustowość IPSec – 18,8/25,6 Gbps

Przepustowość Antywirusa – 7,9/14 Gbps

Przepustowość IPS – 18,5 Gbps

Przepustowość IMIX** – 36/40 Gbps

Maksymalna ilość sesji – 15 000 000

Wybrane systemy ochrony sieci

Antywirus

Antywirusowa ochrona

sygnaturowe zapobieganie przed infekcją Trojanami, Rotkitami, Ransomware i innymi malware.

IPS

Intrusion Prevention System

wykrywa podatności i zapobiega wtargnięciu intruza oraz załadowaniu exploita.

WAF

Web Application Firewall

zapobiega atakom na serwery i ich usługi np.poczty e-mail, RDP, XSS, SQL injection i inne.

C&C Prevention

Botnet C&C Preventions

wykrywa i zrywa komunikacje pomiędzy włamywaczem a zinfiltrowanymi hostami

Atack Defence

Moduł Attack Defence

wykrywa i zapobiega atakom bocznym w sieci lokalnej, blokuje wzajemne infekcje hostów

SSL Inspection

Inspekcja SSL

pomaga wykryć działalność włamywacza lub wirusa nawet w zaszyfrowanym ruchu

Masz pytania?

Skontaktuj się z nami

na czacie lub

Zadzwoń: 531 464 002

lub wypełnij Formularz kontaktowy

Porozmawiajmy o bezpieczeństwie Twojej Firmy

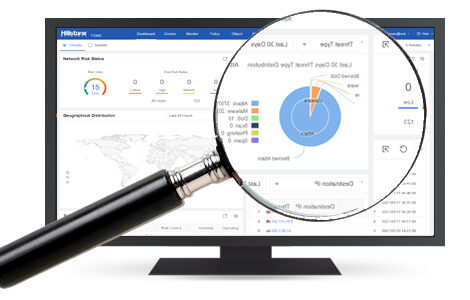

Łatwy i intuicyjny interfejs

Czytelny i intuicyjny interfejs urządzenia nie stwarza problemów konfiguracyjnych. UTM pokazuje pełne statystyki użytkownika od poziomu używanych aplikacji, odwiedzanych stron, do incydentów bezpieczeństwa. Zakładka iCenter przedstawia w wizualny sposób wszystkie wykryte zdarzenia takie jak włamania, infekcje, ataki boczne np. man in the middle, Phishing, itp. Jesteśmy pewni że konfiguracja polityk nawet mniej doświadczonemu użytkownikowi nie sprawi żadnych problemów. Dodatkowo do każdego urządzenia dystrybutor zapewnia pełne wsparcie przy wdrożeniu.

Najwyższa wydajność i ochrona w stosunku do ceny

Firewalle Hillstone Networks oprócz wydajności oferują jedne z najwyższych poziomów bezpieczeństwa. Od 5 lat jest liderem bezpieczeństwa oraz ochrony wg. ICSlab. NSS Labs przeprowadził niezależny test zapory Hillstone networks nowej generacji. Produkt otrzymał ocenę „Zalecane” i był jednym z najlepszych rozwiązań punktacji w zakresie skuteczności i wartości zabezpieczeń w najnowszym teście zapory NSS Labs Next Generation Firewall. Jego wysokie noty obejmują najniższe wartości całkowitego kosztu posiadania (TCO) na chronione Mbps, blokując 99,6% exploitów z biblioteki exploitów NSS i blokując 98,32%.Wyniki NSS Labs wykazały, że zapora Hillstone Next Generation Firewall ma najniższy koszt posiadania na chronionych Mbps i wyróżnia się skutecznością zabezpieczeń i wartością dla zapór nowej generacji.

4x szybsze CPU, nowa wysokowydajna architektura

Next Generation Firewall Hillstone Networks E-PRO to wydajne urządzenia o podniesionej wydajności. Zastosowane platformy sprzętowe oparte zostały o nowe wydajne procesory. Dzięki nowym platformom oddajemy do państwa dyspozycji wysoko wydajne UTM-y.

Nie znasz urządzeń firmy Hillstone networks?

Nie wiesz jak zaprojektować system bezpieczeństwa w swojej firmie?

Chciałbyś się nauczyć jak prawidłowo skonfigurować UTMa?

NIC STRACONEGO !!!

Do każdego zakupionego Next Generatons Firewall

otrzymasz całodniowe szkolenie gratis !!!