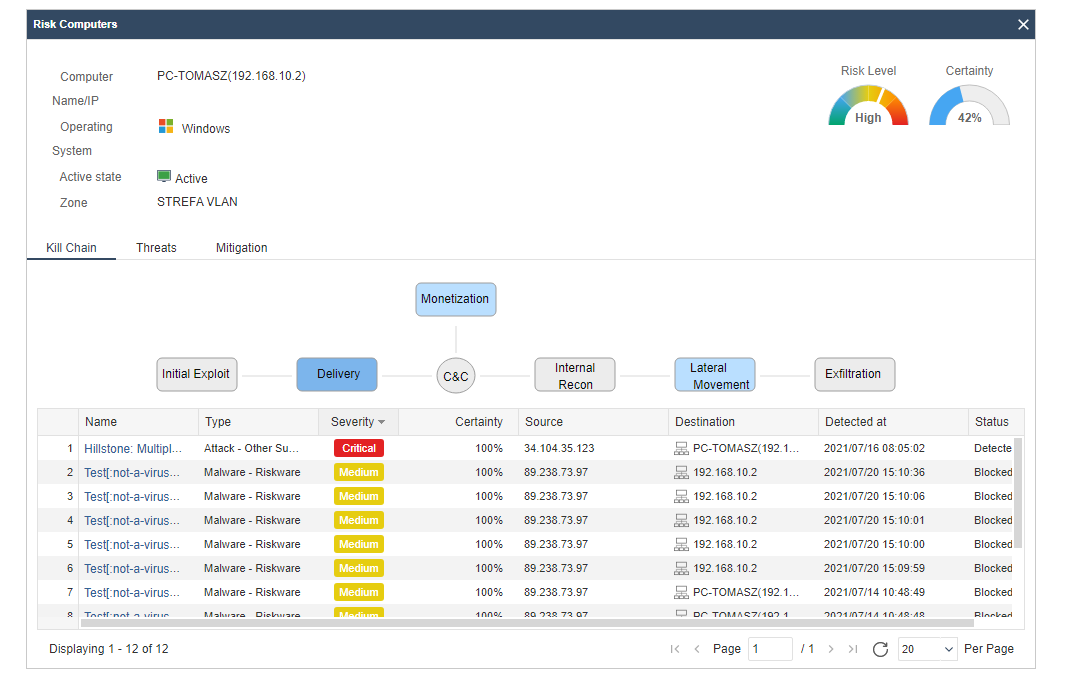

KillChain wspiera AI oraz autorski silnik Advanced Threat Corellation.

Poznaj system detektywistyczny KillChain

KillChain „Analiza Forensic”

analiza detektywistyczna, śledcza

KillChain Hillstone (uproszczony schemat) przedstawia kilka etapów procesu włamywania i związanych z nimi konsekwencji. Poniżej opis łańcucha włamań.

Pełna widoczność działań cyberprzestępców oraz etapy infekcji hosta

Kluczowym mechanizmem w walce z cyber-przestępcami jest analiza zdarzeń bezpieczeństwa hostów, dzięki inteligentnym NGFW Hillstone Networks dostajesz funkcjonalności, które dają zawansowane systemy Cybersecurity typu SIEM Security Information and Event Management). Nasze NG firewalle znacząco redukują koszty działów SOC (Security Operations Center) ponieważ analizę korelacyjna przeprowadza moduł SI (sztuczna inteligencja). Daje to znacząco zwiększenie Security Visibility dla wsparcia działow SOC.

Initial Exploit

Inicjalizacja oznacza znalezienie przez włamywacza podatności/słabości w systemie lub uzywanych aplikacjach i wykorzystanie jej do wysłania/wstrzyknięcia exploita/złośliwego kodu. (np. przepełnienie bufora na stosie lub stercie, czy format string) w celu przejęcia kontroli nad działaniem procesu.

Delivery

Dostarczenie oznacza, że obcy kod programu został pobrany do komputera. Może to oznaczać, że stacja robocza została zainfekowana lub np. będzie zainfekowana po następnym uruchomieniu (rootkit). Jeśli tak się stanie najczęściej, włamywacz przejmie kontrolę nad stacją roboczą.

C&C

Wskazanie na etap zarządzania i kontroli (ang. “Command and Control”) oznacza że zainfekowany komputer został przejęty przez hackera i znajduje się pod jego kontrolą.

Wykrycie takiego stanu przez klasyczne firewalle lub antywirusy jest bardzo trudne a często niemożliwe, ponieważ starannie zaprojektowane malware nie wykonuje podejrzanych operacji, w widoczny sposób nie obciąża systemu i nie generuje ruchu sieciowego, wyglądającego na szkodliwy.

Monetization

Obecność zainfekowanych stacji oznacza, że włamywacz przedostał się do wewnątrz systemu operacyjnego. Mając kontrolę nad komputerem, może go wykorzystywać do wcześniej założonych, własnych celów. Taką eksploatację zasobów nazywamy monetyzacją (“Monetization”).

W ramach monetyzacji, przechwycony komputer może m. in.:

– stać sie bezpośrednim komputerem w włamaniu (nasz IP bedzie widoczny dla atakowanego)

– rozsyłać niechciane wiadomości, głównie ofertowe/reklamowe (spamować)

– rozpowszechniać lub pośredniczyć w rozpowszechnianiu nielegalnych treści (przenosić ryzyko ewentualnej odpowiedzialności karnej)

– być komputerem zombie dla sieci typu Bot Net;

– wykonywać ataki np. flood, DoS, lub w koordynacji z innymi zombie (DDoS)

– zajmować się monetyzacją rozumianą dosłownie, tzn. wykorzystywać moc obliczeniową do kopania kryptowalut

Internal Recon

Wewnętrzny rekonesans (zwiad) może mieć miejsce po tym, gdy włamujący dostał się do wnętrza sieci lokalnej i ma pod kontrolą któryś z hostów.

Oprócz wykorzystywania hosta do własnych celów (patrz: Monetyzacja Monetization (zabezpieczenia.it), intruz może również pójść w kierunku dalszej eskalacji uprawnień i podjąć próbę rozszerzenia obszaru włamania na kolejne stacje lub serwery.

Etap rozpoznania wewnętrznego (ang. „Internal Recognition”) podobny jest do etapu pierwszego (inicjacji), z tą różnicą że:

– intruz atakuje z obszaru sieci wewnętrznej i domyślnie jest traktowany, jak jej zaufana część

– sieci nie chronią tu również inne, opcjonalne zabezpieczenia oferowane przez dostawców usług internetowych

Najczęstsze działania to skanowanie naszej sieci IP, wyszukiwanie kluczowych maszyn (serwerów) i podatności, skanowanie otwartych partów, usług, nasłuch sieciowy w celu wykrycia poufnych informacji, podszywanie się pod inne adresy IP.

Lateral Movement

Jeśli łańcuch łamania zabezpieczeń dochodzi do sygnalizowania tzw. „ataków bocznych” oznacza to, że włamujący się – zdążył już dalece eskalować swoje uprawnienia wewnątrz sieci.

Cele ataków na tym etapie bywają już inne od pierwotnych (injekcja, kontrola, monetyzacja).

W dalszej kolejności celem włamania są hosty z danymi i usługami bardzo wrażliwymi, opisanymi jako tzw. „aktywa krytyczne”, więcej tutaj: Critical Assets – (zabezpieczenia.it)

Hosty takie, ze względów bezpieczeństwa, nie mają dostępu do Internetu, za to mają do nich dostęp inne stacje z sieci lokalnej, w tym także stacje zainfekowane.

Atak „od środka” może być skierowany na serwer z poufnymi informacjami, świadczący usługi tylko wewnątrz firmy/instytucji lub na macierz dyskową odpowiedzialną za kopie zapasowe (backup).

Często cyber-przestępca wykorzystuje techniki cyber-ataków w sieci lokalnej Man in the middle – (atak kryptologiczny polegający na podsłuchu i modyfikacji wiadomości przesyłanych pomiędzy dwiema stronami bez ich wiedzy)

Exfiltration

Przez eksfiltrację rozumiemy tutaj nieuprawnione wydobycie informacji z infrastruktury komputerowej/sieciowej i przechwycenie ich przez intruza.

Wyciek jest zdarzeniem nieodwracalnym, a dalszy los danych skradzionych może być bardzo rozmaity i/lub nieznany. Czesto przy dedykowanych atakach APT (Advanced Threat Persistence) dane te przekazywane są zleceniodawcy cyberprzestępcy, lub upubliczniane w sieciach TOR. Czasamy cyberprzestepcy uciekają się też do szantażu.