Poniższe scenariusze przedstawiają sposoby instalacji NGFW oraz i NGFW

Scenariusz NGFW/UTM w trybie routingu

Tryb Routingu

W tym scenariuszu Firewall jest podłączony na styku sieci internet i pełni role routera. Dzięki temu posiada widoczność hostów w sieci lokalnej oraz w pełni chroni przed atakami z sieci internet.

Warto scenariusz zmodyfikować o zbudowanie sieci logicznej opartne na VLAN które bedą zakoncentrowane na interfejsie NGFW

Funkcjonalność dla danego scenariusza

Monitoring zdarzeń bezpieczeństwa oraz aktywności użytkowników i aplikacji.

Ochrona przed atakami niskopoziomowymi z sieci WAN

(DDoS, SYN Flood, ARP Spoofing i inne).

Ochrona przed atakami niskopoziomowymi w sieci LAN

(DDoS, Flood, ARP Spoofing itp.)

Pełna funkcjonalność i ochrony antywłamaniowej IPS, ochrona antywirusowa, antyspam z sieci WAN.

Pełna funkcjonalność i ochrona przd zagrożeniami pojawiącymi się w sieci LAN. IPS, ochrona antywirusowa, ataki niskopoziomwe.

Wykrywanie i odcinanie komunikacji po miedzy hostem, serwerem a Hackerem (Botnet C&C prevention).

Monitoring i kontrola ruchu z Interentem oraz używanych aplikacji przez użytkowników DIP (deep inspection packet).

Zarządzanie i filtrowanie ruchu oraz kontrola dostępu pomiędzy hostami lokalnymi strefami w tym QoS w wewnątrz sieci LAN.

Zarządzanie inteligentnym podziałem pasma QoS dla ruchu przychodzącego i wychodzącego w sieci WAN (internet).

Możliwość zainstalowania usługi dostępu dla VPN IPsec, SSL VPN. Z sieci Internet.

Pełna ochrona WAF (web aplication firewall) serwerów WEB, Poczty, DNS przed SQL innection, XSS inection oraz innymi atakami.

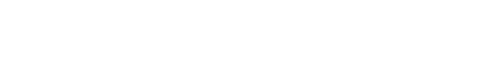

Scenariusz dla NGFW trybu transparntnego L2

Funkcjonalność dla danego scenariusza

Monitoring zdarzeń bezpieczeństwa oraz aktywności użytkowników i aplikacji.

Ochrona przed atakami niskopoziomowymi z sieci WAN

(DDoS, SYN Flood, ARP Spoofing i inne).

Ochrona przed atakami niskopoziomowymi w sieci LAN

(DDoS, Flood, ARP Spoofing Itp.)

Pełna funkcjonalność i ochrony antywłamaniowej IPS, ochrona antywirusowa, antyspam z sieci WAN.

Pełna funkcjonalność i ochrona przd zagrożeniami pojawiącymi się w sieci LAN. IPS, ochrona antywirusowa, ataki niskopoziomowe.

Wykrywanie i odcinanie komunikacji po miedzy hostem, serwerem a Hackerem (Botnet C&C prevention).

Monitoring i kontrola ruchu z Interentem oraz używanych aplikacji przez użytkowników DIP (Deep Inspection Packet).

Zarządzanie i filtrowanie ruchu oraz kontrola dostępu pomiędzy hostami, lokalnymi strefami w tym QoS w wewnątrz sieci LAN.

Zarządzanie inteligentnym podziałem pasma QoS dla ruchu przychodzącego i wychodzącego w sieci WAN (internet).

Możliwość zainstalowania usługi VPN IPsec, SSL VPN. Z dostępem do Internetu.

Pełna ochrona WAF (web aplication firewall) serwerów WEB, Poczty, DNS przed SQL innection, XSS inection oraz innymi atakami.

Tryb L2 (Transparentny)

W tym scenariuszu wpinamy Firewall Hillstone w trybie transparentnym L2. W takiej konfiguracji NGFW nie pełni roli bramy dla hostów. Jest on całkowicie dla nich niewidoczny. Niewątpliwą zaletą jest zastosowania Firewalla jako kolejnej warstwy ochrony sieci, która nie wymaga zmiany konfiguracji. Zalecany tryb dla POC.

Warto scenariusz zmodyfikować o zbudowanie sieci logicznej opartne na VLAN które bedą zakoncentrowane na interfejsie NGFW

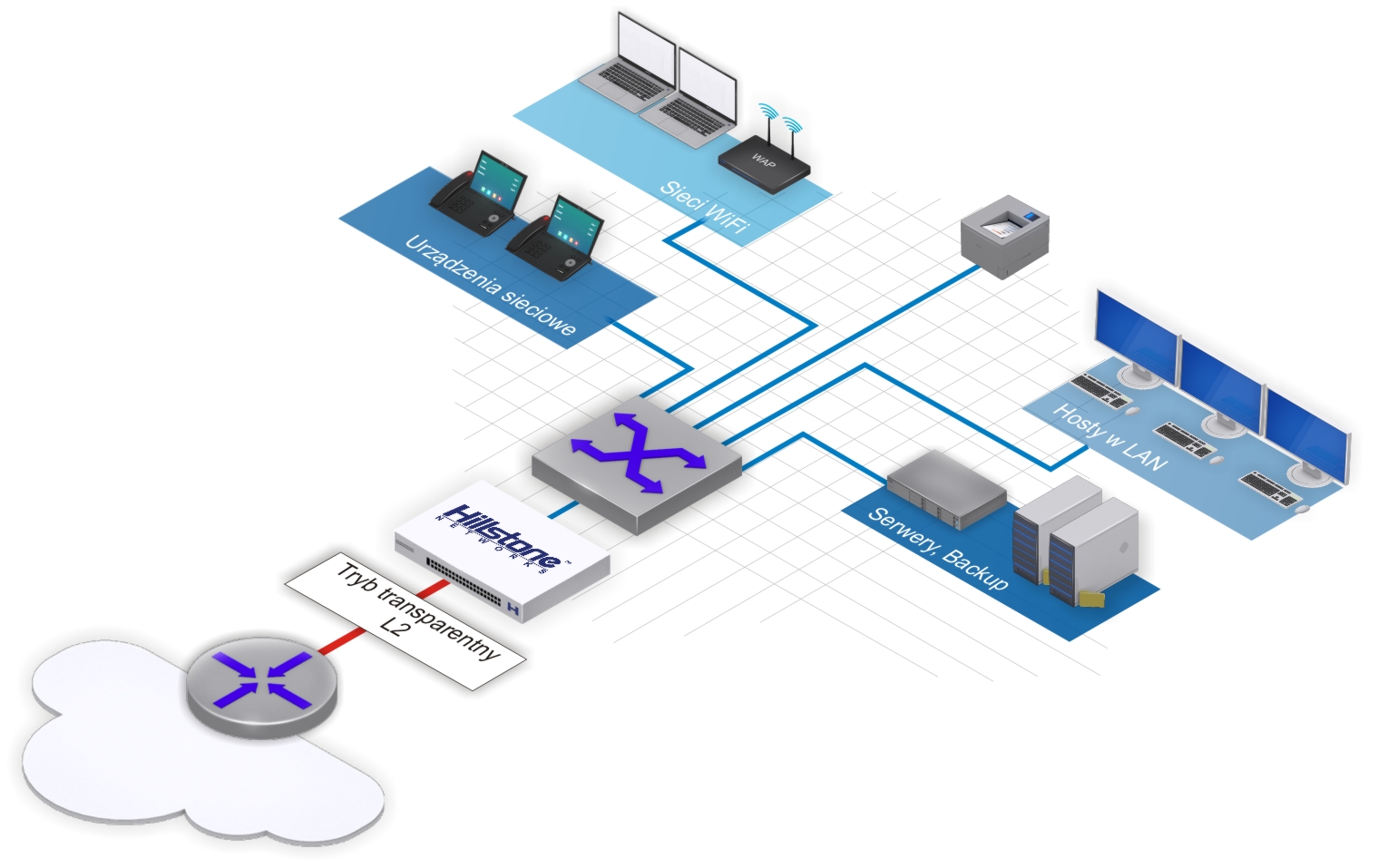

Scenariusz TAP tryb pasywny nasłuchu

Funkcjonalność dla danego scenariusza

Monitoring zdarzeń bezpieczeństwa oraz aktywności użytkowników i aplikacji.

Ochrona przed atakami niskopoziomowymi z sieci WAN

(DDoS, SYN Flood, ARP Spoofing i inne)

Ochrona przed atakami niskopoziomowymi w sieci LAN

(DDoS, Flood, ARP Spoofing Itp.)

Pełna funkcjonalność i ochrony antywłamaniowej IPS, ochrona antywirusowa, antyspam z sieci WAN

Pełna funkcjonalność i ochrona przd zagrożeniami pojawiącymi się w sieci LAN. IPS, ochrona antywirusowa, ataki niskopoziomwe

Wykrywanie i odcinanie komunikacji po miedzy hostem, serwerem a Hackerem (Botnet C&C prevention)

Monitoring i kontrola ruchu z Interentem oraz używanych aplikacji przez użytkowników DIP (Deep Inspection Packet)

Zarządzanie i filtrowanie ruchu oraz kontrola dostępu pomiędzy hostami lokalnymi strefami w tym QoS w wewnątrz sieci LAN

Zarządzanie inteligentnym podziałem pasma QoS dla ruchu przychodzącego i wychodzącego w sieci WAN (internet)

Możliwość zainstalowania usługi VPN IPsec, SSL VPN. Z dostępem do Internetu

Pełna ochrona WAF (web aplication firewall) serwerów WEB, Poczty, DNS przed SQL innection, XSS inection oraz innymi atakami.

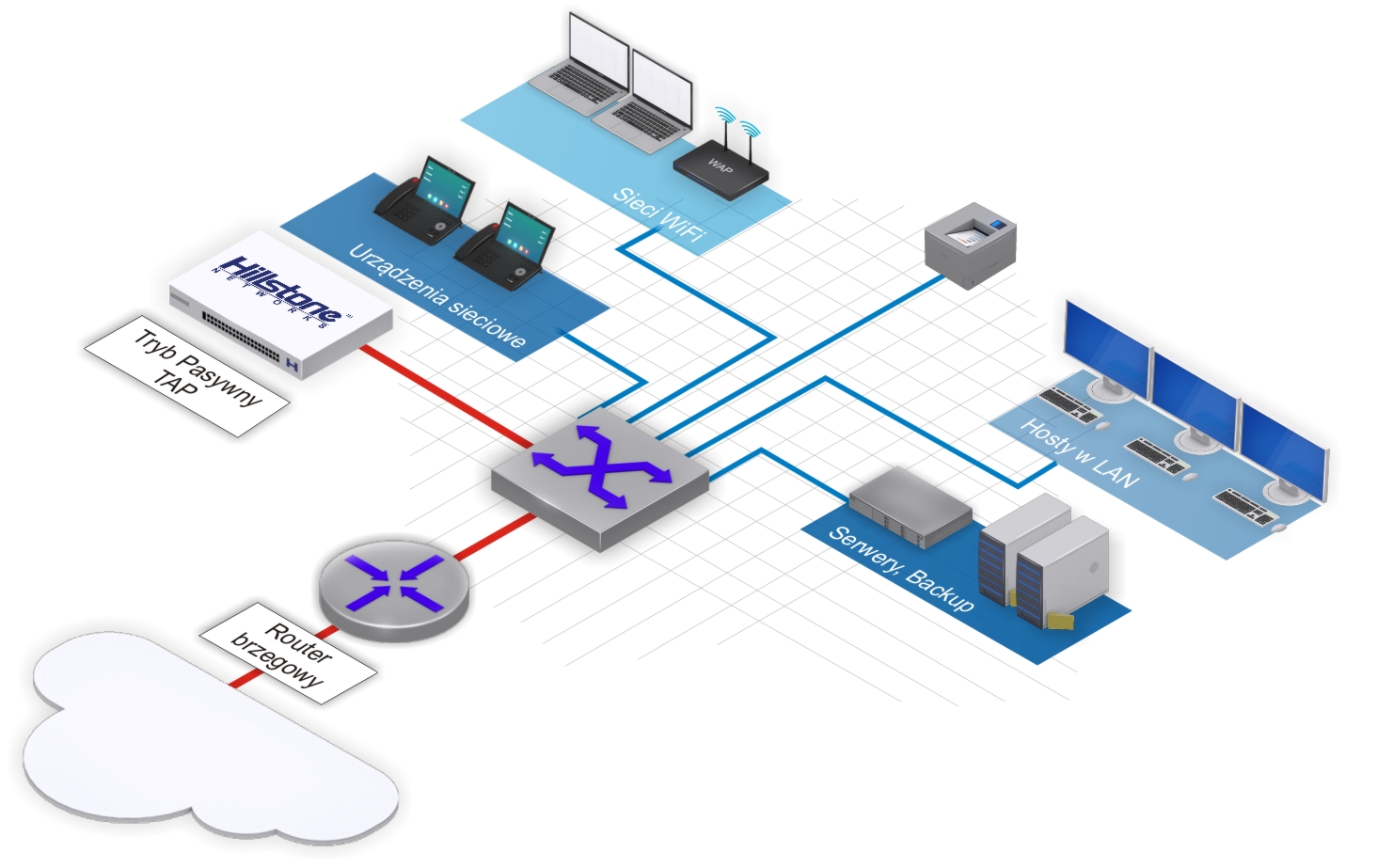

Optymalny scenariusz routingu z podzialem na strefy

Funkcjonalność dla danego scenariusza

Monitoring zdarzeń bezpieczeństwa oraz aktywności użytkowników i aplikacji.

Ochrona przed atakami niskopoziomowymi z sieci WAN

(DDoS, SYN Flood, ARP Spoofing i inne)

Ochrona przed atakami niskopoziomowymi w sieci LAN

(DDoS, Flood, ARP Spoofing Itp.)

Pełna funkcjonalność i ochrony antywłamaniowej IPS, ochrona antywirusowa, antyspam z sieci WAN

Pełna funkcjonalność i ochrona przd zagrożeniami pojawiącymi się w sieci LAN. IPS, ochrona antywirusowa, ataki niskopoziomwe

Wykrywanie i odcinanie komunikacji po miedzy hostem, serwerem a Hackerem (Botnet C&C prevention)

Monitoring i kontrola ruchu z Interentem oraz używanych aplikacji przez użytkowników DIP (Deep Inspection Packet)

Zarządzanie i filtrowanie ruchu oraz kontrola dostępu pomiędzy hostami lokalnymi strefami w tym QoS w wewnątrz sieci LAN

Zarządzanie inteligentnym podziałem pasma QoS dla ruchu przychodzącego i wychodzącego w sieci WAN (internet)

Możliwość zainstalowania usługi VPN IPsec, SSL VPN. Z dostępem do Internetu

Pełna ochrona WAF (web aplication firewall) serwerów WEB, Poczty, DNS przed SQL innection, XSS inection oraz innymi atakami.

Tryb routingu z podziałem na strefy

W tym scenariuszu przedstawiamy rozwiązanie optymalne. Firewall dzięki widoczności sieci WAN chroni w pełni sieć lokalną przed atakami. Dodatkowo przez NGFW/UTM przechodzi cały ruch sieciowy generowany z sieci lokalnej i możemy decydować jego kształcie. Niewątpliwie zaletą jest też nadawanie uprawnień, dostępu dla użytkowników oraz ochrony dla pojedyńczych stref lokalnych.