Prawdziwy trzon inteligentnej zapory

Czym jest Botnet oraz Command & Control ( C&C)

Botnet to komputery klienckie oraz serwery, które są bezpośrednio lub pośrednio kontrolowane przez hakera i służą bezpośrednio do wykonywania ataków na infrastrukturę ofiary. Command & Control w skrócie C7C to centyum sprawujące kontrole przez hackera nad sieciami Botnet. Plaga, którą są botnety jest coraz częściej spotykana przez administratorów sieci i osoby zajmujące się bezpieczeństwem w przedsiębiorstwach. Udowodnione jest, że botnety mogą także zostać wykorzystywane w korzystny sposób, lecz jednak zdecydowanie częściej służą one do szeroko rozumianego szkodzenia użytkownikom.

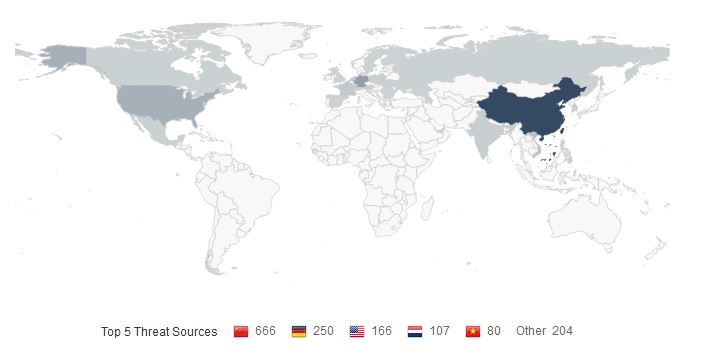

Przykładowa mapa ataków Hillstone Networks

Zagrożenie ze strony botnetów

Najczęściej botnety wykorzystywane są w atakach typu DDoS, lecz tak naprawdę dysponują całym wachlarzem swoich możliwości. Zainfekowane urządzenia mogą kopać kryptowaluty, wysyłać fałszywe wiadomości za pomocą poczty elektronicznej, zostać zaszyfrowane w celu uzyskaniu okupu, wykradać dane osobowe czy też służyć jako węzeł w sieci TOR.

Działanie komunikacji botnetu z C&C

Walka z armią zombie jest coraz trudniejsza. Z dnia na dzień zainfekowanych maszyn przybywa, a kontrolujący je Botmasterzy wymyślają coraz to nowsze sposoby na ukrycie swojego złośliwego oprogramowania. Sposobów w jaki haker wydaje polecenia urządzeniom jest coraz więcej. Mogą być wydane za pomocą protokołu HTTP, DNS, Telnet, PING, czatu IRC. Coraz częściej spotykana jest także komunikacja ukryta przy pomocy sieci TOR lub też wykorzystania układa P2P aby przekazać polecenie innym botom w botnecie.

Sprzęt narażony na infekcję

Warto zdać sobie sprawę, że nie tylko komputery mogą zostać zaatakowane. Zdecydowanie łatwiejszym celem są urządzenia mniej zabezpieczone do których ludzie przykładają mniejszą wagę. Mowa tu o wszelkich urządzeniach IoT takich jak drukarki, smarfony, smartwatche, tablety ale także na przykład pralki. Nawet mając podejrzenia dotyczące infekcji urządzenia IoT nazbyt często użytkownicy nie mają wiedzy ani możliwości jak można poprawić lukę w ochronie lub wgrać nowe oprogramowanie.

Autor: Krzysztof S.

Innowacje Hillstone

Ochrona Hillstone

Drugiego grudnia 2020 roku, ukazało się nowe wydanie oprogramowania Hillstone StoneOS w wersji 5.5R8, które pozwala na jeszcze lepsze wykrywanie i zapobieganie komunikacji C&C. W jego skład wchodzą:

- Solidna platforma centrum danych – Wykrywanie C&C jest teraz w pełni obsługiwane na platformach zapory centrów danych serii X. Dzięki serii Hillstone X administratorzy mogą chronić centrum danych, monitorując lub zakłócając połączenia C&C z L3 do L7. Ponadto te funkcje są obsługiwane w nowej zaporze opartej na maszynach wirtualnych CloudEdge, VM08, która rozwiązuje wysokowydajne, wirtualne warunki obciążenia o dużej przepustowości i rygorystyczne wymagania umowy SLA typowe dla centrów danych, zapewniając tym samym administratorom jeszcze większą elastyczność we wdrażaniu.

- Wykrywanie algorytmów generowania domen (DGA) – ulepszone i dodane do zapór centrów danych serii X. Wykrywanie DGA jest ważnym mechanizmem obronnym dla administratorów, ponieważ zainfekowane hosty często generują pseudo domeny losowo, w tym nazwy domen serwerów C&C. To ulepszenie wykrywa i zapobiega tym typom ruchu automatycznie, co dodatkowo wzmacnia mechanizmy obronne.

- Ulepszona i dostosowana lista dostępu – umożliwia administratorom blokowanie podejrzanych komunikatów botnetowych. Ponadto administratorzy mogą dynamicznie dostosowywać i dostosowywać listę dostępu, aby zezwalać lub blokować ruch na podstawie adresu IP lub nazwy domeny. Dołączona baza sygnatur, aktualizowana w sposób ciągły, daje administratorom sieci możliwość blokowania komunikacji C&C od wielu znanych operatorów botnetów.

- Ulepszona usługa sinkhole DNS – może automatycznie przekierować wadliwe komunikaty odpowiedzi DNS do bezpiecznej lokalizacji, w której administratorzy IT mogą stosować inne specjalistyczne narzędzia do analizy zabezpieczeń. Zapobiega to połączeniu z potencjalnie złośliwymi miejscami docelowymi, które mogą być używane do komunikacji c&C. Administratorzy otrzymują również szczegółowe statystyki dziennika zagrożeń żądań dostępu DNS z fałszywymi wynikami w celu dalszego badania i korygowania.

- Zaawansowane wykrywanie tunelowania DNS – nowe dla wszystkich produktów zapory Hillstone, chroni sieć przed próbami wycieku danych i eksfiltracji. Osoby atakujące mogą zakodować dane przedsiębiorstwa w wiadomościach żądań DNS, próbując ominąć uwierzytelnianie w sieci Web lub blokowanie zapory. Zapory Hillstone wykrywają ten typ ruchu za pomocą wielu metryk i metod ochrony przed tego typu exploitami.

Źródła:

Botnet C&C Protection from Edge to Cloud – Hillstone Networks